Материалы по тегу: операционная система

|

01.08.2024 [17:17], Владимир Мироненко

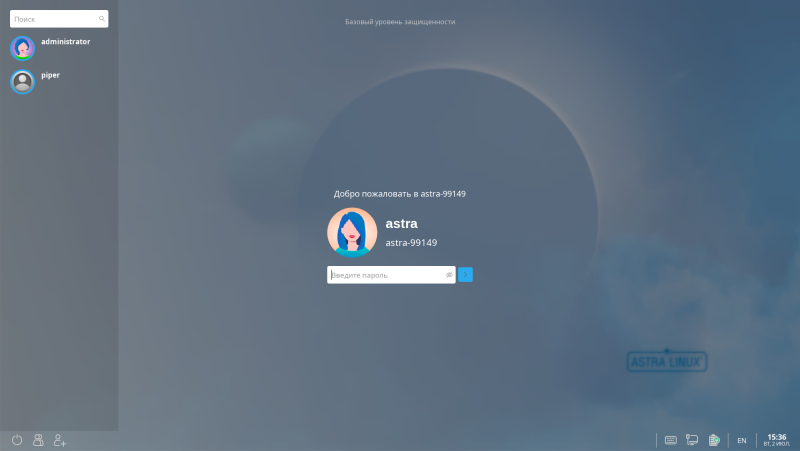

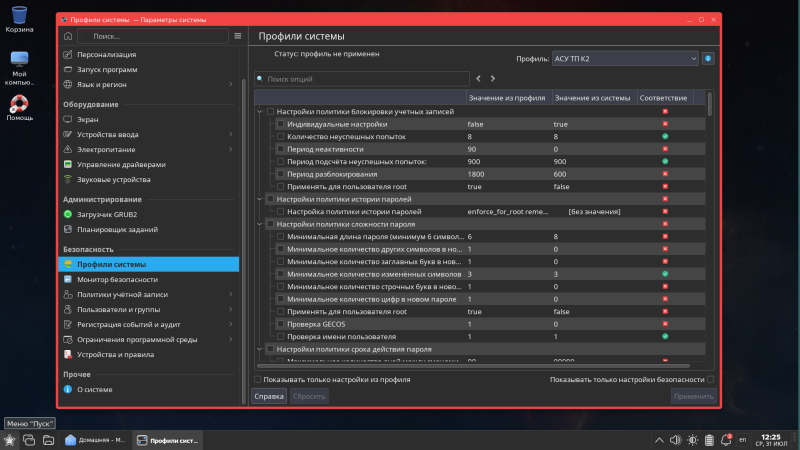

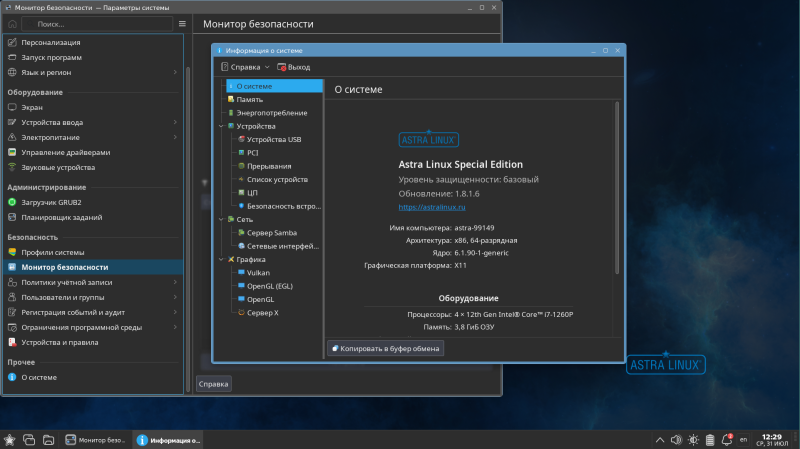

«Группа Астра» представила российскую ОС Astra Linux 1.8 на базе Debian 12Российский производитель инфраструктурного программного обеспечения ПАО «Группа Астра» сообщил о выходе новой версии своего флагманского продукта — операционной системы Astra Linux восьмого поколения. Новая версия ОС Astra Linux основана на пакетной базе Debian 12 (Bookworm), стабильном открытом дистрибутиве с длительной поддержкой, что позволяет использовать актуальные приложения и библиотеки. Обновлена структура репозиториев Astra Linux, которые разделили на два репозитория — Main и Extended. Main включает в себя компоненты, прошедшие полный цикл сертификации, а Extended содержит средства разработки и пакеты для сборки Main-репозитория вместе с дополнительными прикладными и системными пакетами. Новинка предлагает расширенные возможности для разработчиков и системных администраторов, в том числе улучшенное сопровождение виртуализации и контейнеризации. А новые функции и обновлённые драйверы позволяют пользователям более эффективно использовать аппаратные ресурсы.

Источник изображений: «Группа Астра» Благодаря режиму Live CD можно ознакомиться и оценить новую ОС до её установки. При этом процесс обновления Astra Linux 1.7 до версии 1.8 теперь автоматизирован. Домашняя папка пользователя сохраняется, позволяя при возникновении ошибки обновления «откатить» процесс к предыдущей версии. Новинка также получила обновлённый инсталлятор, который упрощает процесс развёртывания, собирая все необходимые параметры в одном окне и позволяя выполнить установку в один клик. Как сообщает компания, в ОС Astra Linux 1.8 используются Linux-ядра версий 6.x, причём доступны две ветки — на базе ядра Linux 6.1 (с долговременной поддержкой), доработанного с учётом результатов исследований ИСП РАН, которое будет обновляться на протяжении всего жизненного цикла ОС, а также на базе последней версии (latest) 6.6 (с кратковременной поддержкой). Версия ядра Linux 6.1 предназначена для пользователей, ориентированных на стабильную работу и информационную безопасность. ИСП РАН под руководством ФСТЭК России совместно с консорциумом разработчиков осуществляет поиск и устранение уязвимостей в коде, формируя набор безопасных ядер. Astra Linux 1.8 предлагает готовые рекомендованные профили настройки средств защиты информации (СЗИ) для различных сценариев использования. Достаточно указать нужный профиль и необходимые настройки будут автоматически приведены в соответствие с требованиями по защищённости системы. Ранее для этого требовалась ручная настройка. А в целях реализации ограничения программной среды (динамического контроля целостности ПО) теперь можно использовать сертифицированное СКЗИ КриптоПро CSP и сертификаты ключей проверки цифровой подписи, выпущенные удостоверяющим центром. Как и предыдущие версии, Astra Linux 8-го поколения предназначена для обработки и защиты любой информации ограниченного доступа. Astra Linux 1.8 успешно прошла комплекс испытаний в системе сертификации СЗИ ФСТЭК России по первому, самому высокому уровню доверия. Astra Linux 1.8 имеет сертификат ФСТЭК России, подтверждающий её соответствие требованиям по безопасности информации, предъявляемым сразу к нескольким видам СЗИ: к ОС, средствам виртуализации и контейнеризации, а также СУБД — по 1 классу защиты. Наконец, в релизе 1.8 появился новый визуальный стиль Astra Proxima. При этом сохранён привычный пользовательский опыт, обеспечивая плавный переход от предыдущих версий Astra Linux. Отмечено, что Astra Proxima был разработан с учётом последних тенденций в области UI/UX . Новый стиль применяется во всех компонентах Astra Linux 1.8, обеспечивая целостность и гармоничность визуального оформления. Также в обновлённой версии ОС Astra Linux используется звуковая тема под названием «Звёздный минимализм», созданная при участии «Роскосмоса» из «голосов» реальных космических объектов.

29.07.2024 [12:00], Владимир Мироненко

Selectel анонсировал открытое бета-тестирование серверной операционной системы собственной разработкиSelectel, крупнейший независимый провайдер сервисов IT-инфраструктуры в России, объявил о начале публичного бета-тестирования собственной серверной операционной системы корпоративного класса на базе Linux. Решение нацелено на обеспечение всесторонней поддержки IT-инфраструктуры клиентов за счет контроля за версиями установленного программного обеспечения и расширенной техподдержки и готово для работы с высоконагруженными системами. В рамках бета-тестирования клиент уже сможет использовать ОС непосредственно для решения рабочих задач. Набор инструментов, доступных в операционной системе, позволит пользователям работать с системами виртуализации, веб-серверами, LDAP-системой и системами мониторинга, а также управлять базами данных, осуществлять резервное копирование и работу с контейнерами. Помимо этого, обеспечена интеграция с облачными сервисами Selectel и объектным хранилищем S3. Операционная система может быть развернута как на новых серверах, так и на уже использующихся клиентом. Кроме того, она может быть установлена на серверы пользователя, расположенные вне контура Selectel. Провайдер также предоставляет бесперебойную техническую поддержку, что критично для клиентов, не обладающих большим штатом IT-специалистов. «На этапе альфа-тестирования мы отметили определенный интерес к операционной системе со стороны более чем 200 клиентов, — отметил Игорь Лепихин, руководитель направления программно-аппаратных решений Selectel. — Благодаря вовлеченности пользователей и подробной обратной связи мы смогли определить наиболее значимый для клиентов набор функциональностей и учесть это на ранних этапах разработки решения. Мы продолжаем улучшать пользовательский опыт и интегрировать поддержку версий ПО, актуальных для наших клиентов, а также совершенствовать процесс поддержки. Одна из важных целей для нас сейчас — отработать процесс миграции пользователей на нашу ОС, чтобы подготовить продукт к коммерческому запуску, который мы планируем провести до конца 2024 года». Узнать больше о продукте и принять участие в бета-тестировании можно по ссылке.

27.07.2024 [00:25], Руслан Авдеев

Дешёвые сканеры штрихкодов помогли в кратчайшие сроки восстановить пострадавшие от CrowdStrike компьютеры

bitlocker

crowdstrike

microsoft

software

windows 11

австралия

автоматизация

администрирование

информационная безопасность

операционная система

сбой

шифрование

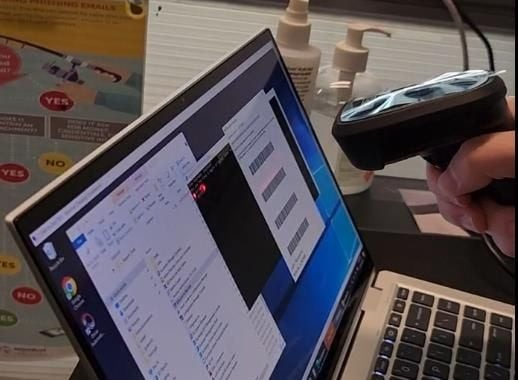

Вскоре после недавнего массового сбоя ПК на Windows, произошедшего по вине компании CrowdStrike, в австралийском подразделении консалтингового бизнеса Grant Thornton нашли удобный способ быстро избавиться от «синих экранов смерти» (BSOD). The Register сообщает, что один из технических специалистов компании вовремя вспомнил о том, что самые простые сканеры штрихкодов воспринимаются ПК как клавиатуры.

Источник изображения: Grant Thornton Это совершенно бесполезное на первый взгляд знание приобрело большое значение, когда в компании попытались найти решение проблемы, созданной CrowdStrike. В австралийском филиале Grant Thornton в цикл бесконечной перезагрузки отправились сотни ПК и не менее ста серверов. При этом все они были защищены с помощью BitLocker, поэтому в процессе восстановления требовался ввод 48-символьного ключа для расшифровки раздела. Если работу серверов удалось восстановить вручную, то для ПК пришлось придумать инструмент автоматизации. Открыто рассылать ключи для BitLocker было бы слишком рискованно, да и зачитывать их по телефону или диктовать лично весьма затруднительно. Поэтому в компании сконвертировали ключи в штрихкоды, которые можно мгновенно отсканировать с экрана ноутбука администратора.

Источник изображения: PublicDomainPictures/unsplash.com В результате все ПК заработали уже к обеду, на починку каждого из них ушло 3–5 минут, тогда как в случае серверов на ручное восстановление уходило по 20 минут. В Grant Thornton сожалеют лишь о том, что не догадались сразу использовать QR-коды, тогда зашифровать в них можно было бы больше данных, полностью автоматизировав процесс восстановления. Впрочем, в компании и без того в восторге, что отделались малой кровью в сравнении с другими бизнесами. Масштабный сбой стал последствием выпуска некорректного обновления системы защиты CrowdStrike. В самой Microsoft первопричиной недавнего масштабного сбоя назвали вынужденное соглашение 2009 года с Евросоюзом, согласно которому разработчикам защитных программ обеспечили низкоуровневый доступ к операционным системам Windows. В CrowdStrike признали собственную вину и сослались на баг в программе тестирования собственных апдейтов. Редакция со своей стороны желает системным администраторам никогда не сталкиваться с такими проблемами.

26.07.2024 [11:10], Владимир Мироненко

OS DAY 2024 в поисках новых средств безопасности

software

импортозамещение

информационная безопасность

мероприятие

операционная система

разработка

сделано в россии

Инженерные и архитектурные решения в обеспечении безопасности операционных систем обсуждали в Москве на XI научно-практической конференции OS DAY 2024. Более 700 представителей российской ИТ-отрасли из разных регионов России и постсоветского пространства принимали участие в обсуждениях и выступали с докладами в зале РЭУ имени Г.В. Плеханова, слушали выступления онлайн. Организатором конференции традиционно выступил консорциум ведущих российских вендоров операционных систем в составе ИСП РАН, НИЦ «Институт имени Н.Е. Жуковского», «Лаборатории Касперского», компаний НТП «Криптософт», «Открытая мобильная платформа», Группа Астра, «Базальт СПО», РЕД СОФТ и НТЦ ИТ РОСА. И разумеется, что обсуждались на OS DAY 2024 вопросы, важные для всего сектора системного программирования. Речь шла о различных подходах к построению безопасной архитектуры операционных систем и преимуществах разных подходов к их созданию — на основе закрытого кода и с использованием Open Source, — о применении принципа secure-by-design, автоматизации процессов анализа безопасности, инструментах доверенной разработки и доверенной загрузки, анализа кода, мониторинга и диагностики. Прозвучало несколько докладов об отечественных операционных системах для мобильных устройств. Отдельное выступление было посвящено разработке нового национального стандарта «Доверенная среда исполнения», а в ходе круглого стола «Национальные стандарты по разработке безопасного программного обеспечения» состоялось бурное обсуждение перспектив внедрения разработанного представителями ИТ-отрасли совместно с государственными регуляторами ГОСТ Р 56939 «Защита информации. Разработка безопасного программного обеспечения. Общие требования». Этот документ, стандартизирующий даже не программные продукты, а процессы их разработки, должен вступить в действие до конца текущего года. А стандартизация и сертификация процессов призвана обеспечить более высокое качество исходного кода, усилить безопасность системного ПО. Однако даже этот подход ещё не гарантирует создания кибериммунной операционной системы. Конечно, руководитель управления перспективных технологий «Лаборатории Касперского» Андрей Духвалов сказал на открытии конференции, что настала пора перейти с наложенных средств — антивирусов, фаейрволов, анти-DDoSа и множества других подобных технологий, которые не в полной мере могут защитить ОС, к системному подходу в разработке доверенного ПО, не требующего дополнительных средств безопасности. «Такой переход не произойдёт ещё долго, — подтвердил Олег Шапошников, начальник отдела ИБ компании РЕД СОФТ. — Код, который сегодня разрабатывается человеком, несовершенен, и какие бы защитные меры не принимались, как бы этот код не исследовался, он уязвим к ошибкам разного рода. А ошибки приводят к появлению и уязвимостей, и угроз безопасности. Поэтому полностью исключить пусть иногда даже взаимно дублирующие средства не получится: там, где не сработает одно, поможет другое». «Внешние системы безопасности и безопасность на уровне кода не исключают друг друга, а дополняют, — подчеркнул Арутюн Аветисян, директор ИСП РАН. — Переход идёт не от внешних систем безопасности к безопасности на уровне кода, а от полного игнорирования безопасности на уровне кода к формированию более адекватной позиции. Сейчас этот переход далёк от завершения, большинство разработчиков все еще воспринимает безопасность на уровне кода просто как требование регуляторов». «Даже самый совершенный антивирус может не обнаружить какие-то вредоносные программы, — отметил Алексей Киселев, руководитель направления разработки операционных систем, РОСА. — Поэтому исходный код нужно подвергать статическому анализу, проверять его на наличие ошибок и уязвимостей. В принципе, для продуктов, которые готовятся к сертификации во ФСТЭК, такой анализ обязателен. Мы его также проходим. Например, у нас в сборочную систему встроен анализатор, который при сборке пакета проводит анализ исходного кода». «Сегодня необходимо не только внедрение подобных практик в создание программного обеспечения, — уточнил Роман Мылицын, руководитель отдела перспективных исследований и специальных проектов Группы Астра, — но и развитие инструментов безопасной разработки, статического и динамического анализа кода, композиционного анализа и контроля цепочек поставки. Отечественные компании находятся на стадии внедрения таких инструментов, а мы ожидаем рост спроса на услуги в этой области». «Обеспечение безопасности ОС — непрерывный динамический процесс, — подчеркнул Алексей Новодворский, советник генерального директора компании «Базальт СПО». — Практически каждая новая версия программы закрывает одни уязвимости и может внести другие. Старые версии со временем перестают поддерживаться апстримом, и вся сложность контроля за их безопасностью ложится на вендора. Защищённость ОС требует его высокой квалификации и немалых ресурсов». Судя по всему, новый национальный стандарт, обсуждавшийся на круглом столе, неизбежно вынудит разработчиков системного программного обеспечения тратить ресурсов еще больше. Нововведение подразумевает разный объем инвестиций для разных компаний, в зависимости от того, какой объем кода им предстоит анализировать, чтобы соответствовать выдвигаемым требованиям. Есть компании, у которых огромные продукты с миллионами строк кода, в том числе и заимствованного. Соблюдение рамок нового ГОСТа потребует соответствующих значительных вложений. Это неминуемо приведёт к тому, что на рынке окажется меньше игроков, которые смогут действительно «потянуть» выдвинутые требования, сформируется ограниченный пул компаний, способных создавать сертифицированное ПО для государственного сектора. Это усилит конкуренцию и приведёт к росту качества программных продуктов. Мало того, как показывают последние события, например, глобальный сбой ОС Windows, ударивший и по конечным пользователям, и по критичной инфраструктуре в большинстве стран мира, введение подобных «рамок» для разработчиков ОС позволит усилить безопасность программных продуктов. Будь они проприетарными или созданными на базе Open Source. Насколько верным окажется этот прогноз, можно будет узнать из первых уст следующим летом, на XII конференции OS DAY. Ее организаторы планируют, что она так же, как в этом году, пройдёт на базе Российского экономического университета имени Г.В. Плеханова.

24.07.2024 [21:41], Руслан Авдеев

CrowdStrike обвинила в недавнем глобальном сбое ПК на Windows баг в ПО для тестирования апдейтовКомпания CrowdStrike, ставшая виновницей глобальных сбоев в работе 8,5 млн ПК с Windows, обновила страницу с инструкцией по устранению проблемы. Компания поделилась своим видением причин инцидента, а пострадавшим партнёрам она предложила купоны Uber Eats на сумму $10. При этом общий ущерб от сбоя, согласно предварительным оценкам, составил $4,5 млрд. Согласно разъяснениям, защитное ПО Falcon Sensor выпускается с набором правил Sensor Content, определяющих его функциональность. ПО также получает обновления Rapid Response Content, позволяющие своевременно распознавать новейшие угрозы и оперативно реагировать на них. Sensor Content основан на структурном коде Template Types, предусматривающем использование специальных полей, в которые вносятся данные для создания правил выявления угроз. В Rapid Response Content отмечаются конкретные варианты Template Types — Template Instances, описывающие определённые типы угроз, на которые необходимо реагировать, и их специфические признаки. В феврале 2024 года компания представила очередной вариант шаблона обнаружения угроз — IPC Template Type, специально созданный для распознавания новых методик атак, использующих т.н. «именованные каналы» (Named Pipes) в ОС. Шаблон успешно прошёл тесты 5 марта, поэтому для его использования выпустили новый вариант Template Instance. С 8 по 24 апреля компания внедрила ещё три варианта Template Instance, без малейшего видимого ущерба миллионам компьютеров на Windows — хотя в апреле отмечались проблемы с ПО компании CrowdStrike для Linux.

Источник изображения: Johnyvino/unsplash.com 19 июля разработчик представил ещё два варианта IPC Template Instance, один из которых включал «проблемные данные». Тем не менее, CrowdStrike запустила ПО в релиз из-за «бага в Content Validator». Хотя функции Content Validator разработчиком не раскрываются, по названию можно предположить, что данный инструмент занимается валидацией готовящегося к релизу ПО. Так или иначе, валидатор не справился с фильтрацией некачественного кода и не предотвратил выпуск 19 июля фактически вредоносного Template Instance. В CrowdStrike предположили, что успешная проверка IPC Template Type мартовского образца означает, что варианты IPC Template Instance для июльского релиза тоже в порядке. Как показало время, это было трагической ошибкой — программа пыталась читать данные из области памяти, доступа к которой у неё быть не должно. В результате ошибка чтения вызвала сбой, от которого пострадало 8,5 млн компьютеров. В дальнейшем компания обещает более строго тестировать обновления Rapid Response Content и обеспечить пользователям больше контроля над процессом развёртывания обновления. Кроме того, планируется подробное описание релизов, чтобы дать пользователям возможность самостоятельно оценить риск установки обновлений. Компания обещает опубликовать полный анализ основной причины сбоя, как только расследование будет закончено. Ранее Microsoft поспешила снять с себя ответственность за инцидент, переложив вину на CrowdStrike и Евросоюз. По данным IT-гиганта именно последний ещё в 2009 году вынудил Microsoft обеспечить сторонним разработчикам антивирусного ПО вроде CrowdStrike низкоуровневый доступ к ядру операционных систем Windows.

23.07.2024 [16:32], Руслан Авдеев

Microsoft обвинила регулятора ЕС в глобальном сбое Windows — компанию вынудили открыть ядро ОС 15 лет назад

crowdstrike

microsoft

software

windows

евросоюз

закон

информационная безопасность

конкуренция

операционная система

сбой

ядро

Пока ИТ-инфраструктура по всему миру восстанавливается после критического сбоя, бизнес, эксперты и политики уже ищут виноватых в произошедшем. По данным The Wall Street Journal, в Microsoft заявили, что инцидент может оказаться результатом вынужденного соглашения 2009 года между IT-гигантом и Евросоюзом. Эксперты уже задаются вопросом, почему CrowdStrike, занимающейся решениями для обеспечения кибербезопасности, обеспечили доступ к ядру Windows на столь низком уровне, где ошибка может оказаться очень масштабной и дорого обойтись огромному числу пользователей. Хотя Microsoft нельзя напрямую обвинить в появлении дефекта после обновления ПО компании CrowdStrike, ставшего причиной хаоса во всех сферах жизнедеятельности по всему миру, программная архитектура, позволяющая третьим сторонам глубоко интегрировать своё ПО в операционные системы Microsoft, вызывает немало вопросов и требует более пристального рассмотрения. Как сообщает WSJ, в Microsoft отметили, что соглашение 2009 года компании с Еврокомиссией и стало причиной того, что ядро Windows не защищено так, как, например, ядро macOS компании Apple, прямой доступ к которому для разработчиков закрыт с 2020 года. Соглашение о совместимости фактически стало результатом повышенного внимания европейских регуляторов к деятельности Microsoft.

Источник изображения: Sunrise King/unsplash.com В соответствии с одним из его пунктов, Microsoft обязана своевременно и на постоянной основе обеспечивать информацию об API, используемых её защитным ПО в Windows — пользовательских и серверных версиях. Соответствующая документация должна быть доступна и сторонним разработчикам антивирусного ПО для создания собственных решений, что должно способствовать честной конкуренции. Однако вместо использования API без доступа к ядру CrowdStrike и ей подобные предпочли работать напрямую с ядром ОС для максимизации возможностей своего защитного ПО. Правда, при этом велика вероятность, что в случае сбоя последствия могут быть чрезвычайно серьёзными — что и произошло. Windows — не единственная операционная система, предлагающая доступ к ядру с возможностью вывести его из строя в случае некорректной работы. Тем не менее, повсеместное присутствие продуктов Microsoft приводит в случае сбоев в сторонних приложениях к массовым проблемам и большой огласке событий, даже если прямой вины компании в произошедшем нет.

13.06.2024 [14:41], SN Team

OS Day 2024: архитектура операционных систем и вопрос безопасности ПО20–21 июня года в Москве в новом здании РЭУ им. Г.В. Плеханова пройдет XI научно-практическая конференция OS DAY 2024. Она будет посвящена архитектурным и инженерным решениям в создании российских операционных систем, обеспечивающим безопасность программного обеспечения на различных уровнях. Вместе с разработчиками операционных систем в конференции примут участие производители аппаратных платформ, а также представители заказчиков программно-аппаратных комплексов. Организатором конференции традиционно выступает консорциум научных институтов и коммерческих компаний — вендоров ОС: ИСП РАН, «Лаборатория Касперского», НИЦ «Институт имени Н.Е. Жуковского», НТП «Криптософт», «Открытая мобильная платформа», ГК «Астра», «Базальт СПО», «РЕД СОФТ» и РОСА. Центральной темой OS DAY 2024 станет обеспечение безопасности российских операционных систем на архитектурном уровне. Участники планируют обсуждать модели угроз и инженерные подходы для их отражения. Особенное внимание будет уделено вопросам аппаратной поддержки, созданию полностью доверенной среды исполнения. Доклады, которые прозвучат на конференции, будут посвящены архитектуре механизмов безопасности российских ОС, реализации политик безопасности в программно-аппаратном комплексе на всех уровнях, тенденциям развития механизмов безопасности ОС, ответам на модели угроз. Речь зайдет о доверенных средах исполнения и доверенной загрузке, защите от подмены компонентов ОС, сертификации программного обеспечения. Будет затронута тема перспективы развития отечественных операционных систем и импортозамещения. В рамках конференции запланировано проведение круглого стола «Национальные стандарты по разработке безопасного программного обеспечения». Одна из ключевых тем, которые планируется обсудить на круглом столе, — внедрение единого государственного стандарта ГОСТ Р 56939 «Защита информации. Разработка безопасного программного обеспечения. Общие требования». Проект ГОСТа был создан «Лабораторией Касперского» в соответствии с планом технического комитета по стандартизации «Защита информации» ТК 362 на 2023 год. Готова ли индустрия отечественного ПО к внедрению нового национального стандарта? Какие отрасли готовы к нему лучше и почему? Как следует оценивать результаты его внедрения и каким образом будет происходить проверка процессов разработки безопасного ПО на соответствие положениям нового стандарта? Эти и другие вопросы будут обсуждать представители отрасли и государственных контролирующих органов. Также в ходе OS DAY 2024 состоится выставка технологий, где будут представлены решения, разработанные российскими производителями операционных систем. Конференция проводится при поддержке: РАН, ФСТЭК России, РЭУ им. Г.В. Плеханова, АРПП «Отечественный софт», НП «РУССОФТ». Время и место проведения: 20–21 июня 2024 года, РЭУ им. Г.В. Плеханова. Адрес: Москва, ул. Большая Серпуховская, д. 11, корпус 9, этаж 6. Для участия просьба зарегистрироваться на сайте https://osday.ru. Регистрация на очное участие закрывается 14 июня. Зарегистрированным участникам, выбравшим формат онлайн, будет предоставлен доступ на адрес электронной почты, указанный при регистрации. С дополнительными вопросами просьба обращаться: Анна Новомлинская, исполнительный директор OS DAY, an@ispras.ru. Справка Научно-практическая конференция OS DAY проводится в России ежегодно с 2014 г. Это коммуникационная площадка для теоретиков и практиков системного программирования и разработки операционных платформ, место консолидации российских разработчиков ОС и поиска точек для совместной деятельности. Задачи конференции — определить перспективные направления и технологии в сфере разработки операционных систем, обозначить главные вызовы современной ИТ-отрасли и помочь разработчикам, производителям и заказчикам обменяться опытом. Организует конференцию консорциум OS DAY, в который входят: ИСП РАН, «Лаборатория Касперского», НТП «Криптософт», «Открытая мобильная платформа», Группа Астра, «Базальт СПО», «РЕД СОФТ», НТЦ ИТ РОСА и НИЦ «Институт имени Н.Е. Жуковского». Целью создания сообщества организаторов было определить задачи и возможности России в области разработки операционных платформ, выделить перспективные технологии, обменяться опытом, обозначить вызовы ИТ-отрасли и направления движения.

03.06.2024 [18:20], SN Team

Вышла 11-я платформа от «Базальт СПО», это новый уровень разработки свободного ПОКомпания «Базальт СПО», российский разработчик свободного программного обеспечения, выпустила 11-ю программную платформу (p11), получившую название Salvia (Шалфей). Это новая стабильная ветка хранилища программных пакетов Sisyphus, разработку и поддержку которой ведет команда разработчиков ALT Linux Team. Хранилище находится под юрисдикцией и на территории Российской Федерации и не может быть отключено извне. 11-я платформа станет основой для разработки новых версий операционных систем семейства «Альт» и широкого спектра других программных продуктов — от софта для встроенных и мобильных устройств до программных решений для серверов предприятий, ЦОД и облаков. Продукты на базе платформы начнут выходить начиная с IV квартала 2024 года. Платформа содержит программные средства, с помощью которых заказчики могут осуществлять постепенный перевод ИТ-инфраструктуры на отечественное ПО и аппаратные системы. «Выпуск 11-й платформы — результат трехлетнего труда нашей команды программистов, — рассказал Алексей Новодворский, советник генерального директора «Базальт СПО». — Работу над новой платформой мы начали сразу же после выпуска p10 Aronia в 2021 году. Свободные технологии развиваются быстро, поэтому одна из наших приоритетных задач — обеспечить пользователей продуктов «Базальт СПО» современными базовыми решениями». 11-я платформа выпущена для аппаратных архитектур x86_64 (64-бит Intel/AMD), aarch64 (ARMv8), i586 (32-бит Intel). Все репозитории для них открыты, сборка параллельная. Выпуск репозиториев 11-й платформы для отечественной архитектуры Эльбрус (e2k) с поддержкой процессоров от 4С до 16С в процессе подготовки и будет объявлен дополнительно. Ведется работа над репозиториями p11 для архитектур RISC-V и Loongarch. Сборка для всех архитектур производится на тех же аппаратных платформах, для которых они предназначены, без кросс-компиляции. Основные отличия 11-й платформы:

Полный список версий подсистем и пакетов, вошедших в р11, опубликован на странице платформы. Вместе с p11 для знакомства с новой платформой публикуются стартовые наборы — более 20 различных сборок под лицензией GNU GPL на базе стабильного репозитория, предназначенные для опытных пользователей. Для тех, кто использует средства контейнеризации, образы контейнеров 11-й платформы будут опубликованы в нашем реестре контейнеров. О других изменениях и особенностях 11-й платформы читайте на страницах ALT Linux Wiki «Одиннадцатая платформа» и Branches/p11/TechnicalNotes. Репозиторий 11-й платформы будет обновляться в течение всего срока ее поддержки. С инструкцией по переходу на 11-ю платформу можно ознакомиться на ALT Linux Wiki.

22.05.2024 [22:00], Сергей Карасёв

Selectel создаст собственную отечественную ОС на базе Linux-дистрибутива Debian 12 и выйдет на рынок инфраструктурного ПОSelectel объявила о планах по выходу на рынок инфраструктурного ПО. Первым проектом в данной сфере станет создание собственной ОС корпоративного класса на базе Linux. На сегодняшний день о находящейся в разработке платформе известно не слишком много. По имеющейся информации, Selectel создаёт дистрибутив на базе Debian 12. Официальный анонс ОС запланирован на конец 2024 года. Продукт, как утверждается, позволит обеспечить всестороннюю поддержку инфраструктуры компаний-клиентов благодаря контролю над версиями установленного ПО, а также оперативному исправлению технических ошибок. В состав платформы войдут инструменты резервного копирования, виртуализации и управления базами данных. Кроме того, говорится о наличии перспективных решений в таких сферах, как ИИ, машинное обучение и Big Data. Платформа, как отмечается, подойдёт клиентам с собственной или арендованной IT-инфраструктурой. Среди потенциальных заказчиков названы организации из финтех- и банковской сфер, ретейлеры, IT-разработчики и пр. Selectel предоставит вместе с лицензированной ОС полноценную техническую поддержку. Это особенно актуально для тех организаций, которые не располагают своим штатом IT-специалистов или регулярно сталкиваются со слабым уровнем обслуживания имеющихся систем.  «Новая операционная система станет удобным решением для компаний, для которых критичным является высокая надёжность и стабильность работы коммерческого ПО, а также оперативное и квалифицированное решение технических вопросов. Продукт также актуален для организаций, которым важно подтвердить факт использования российского лицензионного ПО», — говорит заместитель генерального директора по разработке и эксплуатации продуктов Selectel. Новые ОС на базе Linux создают и другие игроки, которые ранее подобными проектами не занимались. Например, дистрибутив Platform V SberLinux OS Server, позволяющий, как говорят разработчики, импортозаместить зарубежные серверные ОС корпоративного уровня на основе Red Hat Enterprise Linux (RHEL), развивает «СберТех», дочерняя структура «Сбера». При этом ещё год назад представитель «Ростелекома» отмечал, что на российском рынке есть множество сходных или дублирующихся продуктов: «У нас 19 Linux, 12 систем виртуализации, три национальные мобильные ОС». Возможно, процесс консолидации продуктов крупными IT-игроками коснётся и рынка ОС.

18.04.2024 [15:16], Андрей Крупин

Состоялся релиз новой версии операционной системы Kaspersky Thin Client для тонких клиентов

kasperskyos

software

информационная безопасность

лаборатория касперского

операционная система

сделано в россии

тонкий клиент

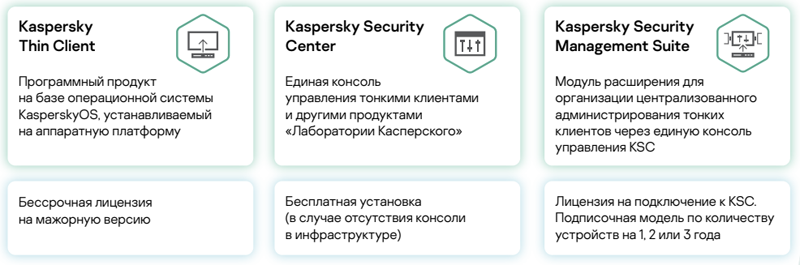

«Лаборатория Касперского» сообщила о выпуске обновлённой операционной системы для тонких клиентов — Kaspersky Thin Client 2.0. Kaspersky Thin Client представляет собой защищённую на уровне архитектуры платформу на базе KasperskyOS, которая может быть использована в организациях с большой филиальной сетью и географически распределённой инфраструктурой бизнеса. Для централизованного и безопасного управления инфраструктурой тонких клиентов используется единая консоль Kaspersky Security Center. Также она применяется для управления и другими продуктами «Лаборатории Касперского». Для подключения тонких клиентов к консоли предусмотрен модуль расширения Kaspersky Security Management Suite.

Источник изображения: «Лаборатория Касперского» Включённые в состав новой версии Kaspersky Thin Client инструменты позволяют подключаться к удалённым средам, развёрнутым на платформе Citrix Workspace и инфраструктуре VMware Horizon, с использованием технологии HTML5. Также ОС поддерживает подключение к отдельным бизнес-приложениям на инфраструктуре Microsoft Remote Desktop Services, Windows Server и терминальных серверах, работающих под управлением Windows 10/11. В числе прочих изменений отмечается возросшая скорость доставки приложений на удалённый рабочий стол и обновлений ОС — благодаря компактному размеру образа платформы. В дополнение к этому Kaspersky Thin Client 2.0 получила поддержку аудиоконференций и возможность печати документов из гостевой операционной системы. Доработкам также подвергся дизайн панели подключения к удалённой среде, появилась возможность персонализированной настройки интерфейса. Кроме того, в уведомлениях теперь отображаются детализированные сообщения об ошибках с советами по их устранению, сама система уведомлений расширена. |

|